网页返回404、301、302、200、500分别代表什么涵义?

网页返回404、301、302、200、500分别代表什么涵义?哪种/哪几种是正常的?怎样检测网站的返回状态码?

答:

1)404 请求的网页不存在

301 永久重定向

302 临时重定向

200 服务器返回页面正常

500 服务器内部错误

2)200是正常状态

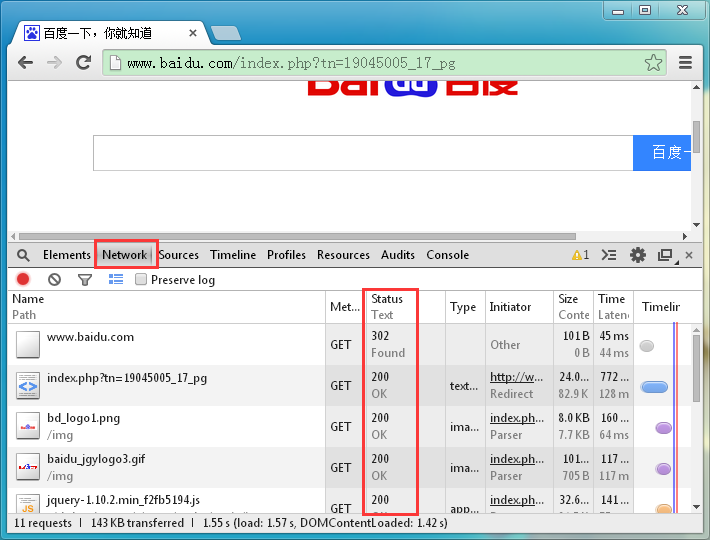

3)检测网站返回码

a.使用一些网站提供的在线监测网站状况的工具(如17ce、监控魔方等)查看网站返回码。

b.浏览器打开调试模式切换到网络栏(google浏览器在页面中按F12键,选择Network选项卡即可),打开待检测的网站,即可查看网站的返回状态,如下图所示:

相关文章

- Linux对付DDoS攻击的处理方法

一、php代码漏洞发包攻击解决方案 近期大量客户反映,PHP程序发包攻击,导致服务器不稳定,甚至于将服务器带宽耗尽. 针对php代码漏洞发包攻击的问题,按照下面2步骤禁止PHP权限过大导致的问题,但是有些程序的功能可能无法使用。 1、编辑PHP.INI 文件,进行如

- 本地Apache测试环境多站点虚拟目录配置

常用看到技术在本地测试DEDE或PHPCMS时,直接把程序放在www目录下的子目录下,本地测试正常后,上传服务器导致路径信息出错的情况,所以一般建议在本地测试时,以新建虚拟目录的方式来进行。下面是Appserv中配置多站点的方法,其它测试环境类似。 怎么使用Ap

- Linux Bash严重漏洞修复紧急通知

尊敬的阿里云ECS用户: 您好,日前Linux官方内置Bash中新发现一个非常严重安全漏洞(漏洞参考https://access.redhat.com/security/cve/CVE-2014-6271 ),黑客可以利用该Bash漏洞完全控制目标系统并发起攻击,为了避免您Linux服务器受影响,建议您尽快完成漏

- WIN2003环境配置、安全权限设置及IIS站点开设手册

1.WIN2003系统安装(如果是购买的服务器、VPS,IDC完成) 2.磁盘分区:参考大小C盘30G,D盘150G E盘100G F盘80G,D盘放网站,E盘放MYSQL数据库,F盘放备份数据及临时软件 3.麦咖啡安装并配置 4.服务器安全狗安装并配置: 系统安全补丁修复、DDOS和ARP攻击防御

- ping一个网站的IP,能得到哪些参考信息?

ping值的参考点有: 1.是否能请求到IP:通常我们本地获取某个域名的解析IP,可以通过CMD中ping域名来获取,但如果ping域名时,没有返回到IP,且这台电脑上网正常,说明域名解析或者域名DNS有问题 2.响应时间通常香港或者美国的ping值在100以上,ping值越高,

随机推荐

- Linux对付DDoS攻击的处理方法

一、php代码漏洞发包攻击解决方案 近期大量客户反映,PHP程序发包攻击,导致服务器不稳定,甚至于将服务器带宽耗尽. 针对php代码漏洞发包攻击的问题,按照下面2步骤禁止PHP权限过大导致的问题,但是有些程序的功能可能无法使用。 1、编辑PHP.INI 文件,进行如

- 本地Apache测试环境多站点虚拟目录配置

常用看到技术在本地测试DEDE或PHPCMS时,直接把程序放在www目录下的子目录下,本地测试正常后,上传服务器导致路径信息出错的情况,所以一般建议在本地测试时,以新建虚拟目录的方式来进行。下面是Appserv中配置多站点的方法,其它测试环境类似。 怎么使用Ap

- Linux Bash严重漏洞修复紧急通知

尊敬的阿里云ECS用户: 您好,日前Linux官方内置Bash中新发现一个非常严重安全漏洞(漏洞参考https://access.redhat.com/security/cve/CVE-2014-6271 ),黑客可以利用该Bash漏洞完全控制目标系统并发起攻击,为了避免您Linux服务器受影响,建议您尽快完成漏

- WIN2003环境配置、安全权限设置及IIS站点开设手册

1.WIN2003系统安装(如果是购买的服务器、VPS,IDC完成) 2.磁盘分区:参考大小C盘30G,D盘150G E盘100G F盘80G,D盘放网站,E盘放MYSQL数据库,F盘放备份数据及临时软件 3.麦咖啡安装并配置 4.服务器安全狗安装并配置: 系统安全补丁修复、DDOS和ARP攻击防御

- ping一个网站的IP,能得到哪些参考信息?

ping值的参考点有: 1.是否能请求到IP:通常我们本地获取某个域名的解析IP,可以通过CMD中ping域名来获取,但如果ping域名时,没有返回到IP,且这台电脑上网正常,说明域名解析或者域名DNS有问题 2.响应时间通常香港或者美国的ping值在100以上,ping值越高,